Guten Abend,

ich nutze auf meinem Vserver Arno IPtables und ich möchte nun alle UDP Ports schließen, allerdings weiß ich nicht genau wie.

Bei der Standardconfig wurden nur folgende Einträge geändert:

EXT_IF="..."

EXT_IF_DHCP_IP="0"

DRDOS_PROTECT="1"

OPEN_ICMP="1"

BLOCK_HOSTS_FILE="/etc/arno-iptables-firewall/blocked-hosts"

Und ein paar Ports bei OPEN_TCP= 80, ... usw

OPEN_UDP="" ist so in der Config vermerkt.

Ich möchte, dass UDP immer geblockt wird, bis auf eventuell in OPEN_UDP definierte Ports.

Gruß,

Aeris90

Edit: in der jetzigen Configuration sind alle UDP Ports sperrangel weit offen, TCP nicht!

Arno IPtables UDP Ports schließen

- jph

- Beiträge: 1093

- Registriert: 06.12.2015 15:06:07

- Lizenz eigener Beiträge: MIT Lizenz

- Wohnort: Münsterland

Re: Arno IPtables UDP Ports schließen

"Stehen sperrangel offen" -- welche Dienste lauschen denn da?

Re: Arno IPtables UDP Ports schließen

Rpcbind ist Standard mäßig installiert und lauscht auf udp 111.

Wobei ich halt generell möchte das udp erstmal zu ist, bis man den Port open_udp freigibt.

Wobei ich halt generell möchte das udp erstmal zu ist, bis man den Port open_udp freigibt.

-

DeletedUserReAsG

Re: Arno IPtables UDP Ports schließen

Seltsam, bei mir nicht.Rpcbind ist Standard mäßig installiert und lauscht auf udp 111.

Keinen Dienst laufen lassen, der einen aufmacht → alle Ports zu.Wobei ich halt generell möchte das udp erstmal zu ist, bis man den Port open_udp freigibt.

Ansonsten halt via iptables INPUT -p udp droppen (aber sich dann nicht wundern, wenn $sachen wie Namensauflösung nicht mehr tun).

Re: Arno IPtables UDP Ports schließen

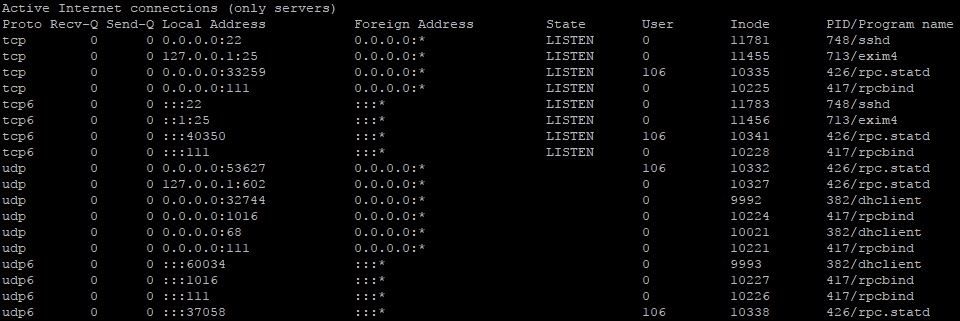

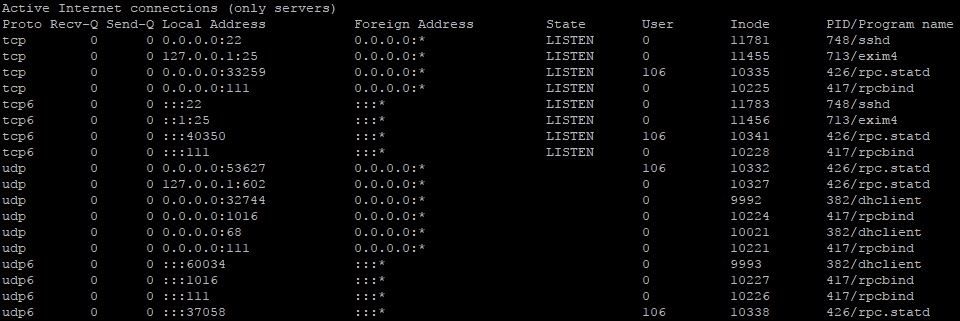

Hmm, wenn ich bei OVH und Netcup meinen vServer mit Debian Minimal installiere, dann ist:

nfs-common und rpcbind installiert.

netstat -tulpen

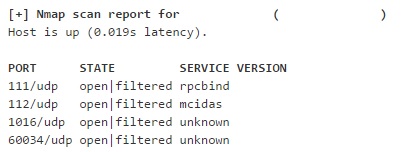

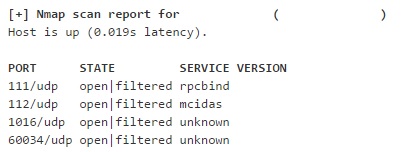

Ein Nmap Scan mit ein paar Ports:

nfs-common und rpcbind installiert.

netstat -tulpen

Ein Nmap Scan mit ein paar Ports:

-

DeletedUserReAsG

Re: Arno IPtables UDP Ports schließen

Dann deinstallier/deaktivier’s halt. Oder setze ein sauberes System auf – das ist die Lösung, die ich in der Regel bevorzuge: da läuft dann nur der Kram, den ich draufgetan habe.

Deiner nmap-Ausgabe zufolge wird das eh (providerseitig?) gefiltert.

OT: Text als Bild zu posten, ist nicht sehr freundlich.

Deiner nmap-Ausgabe zufolge wird das eh (providerseitig?) gefiltert.

OT: Text als Bild zu posten, ist nicht sehr freundlich.

Re: Arno IPtables UDP Ports schließen

Die beiden Pakete zu entfernen ist wohl die beste Lösung.niemand hat geschrieben:Dann deinstallier/deaktivier’s halt. Oder setze ein sauberes System auf – das ist die Lösung, die ich in der Regel bevorzuge: da läuft dann nur der Kram, den ich draufgetan habe.

OT: Text als Bild zu posten, ist nicht sehr freundlich.

Wobei ich halt echt verwundert bin, dass die Pakete in den Standard Images von so großen Anbietern vorhanden sind, vor allem da es ja zusammen mit offenen Udp Ports ein enormes Risiko darstellt.

Zum OT: Entschuldigung dafür, ich hatte es erst als Text drin, aber dann erschien es mir als Bild sinnvoller bzw. übersichtlicher, für den nächsten Post weiß ich es dann besser

Edit: Die Intention hinter dem Post ist folgende:

Ein Kollege hat seinen Vserver auch bei Netcup und eine Nachricht bekommen, dass sein Vserver durch rpcbind + offenen UDP Port 111 gefährdet ist.

Edit 2: bei Netcup wird es nicht providermäßig gefiltert:

111/udp open rpcbind (rpcbind V2-4) 2-4 (rpc #100000)

Der Scan aus dem letzten Post war von einem frischen OVH Server, aber bei Netcup gibt es genau das selbe Problem, nur dass dort keine Provider Filterung stattfindet laut Nmap

-

DeletedUserReAsG

Re: Arno IPtables UDP Ports schließen

Die Provider tun dir ein System drauf, das grundsätzlich läuft – für alles Weitere ist der Admin zuständig. Ich hatte mir damals die vorhandene Debianinstallation auf einem OVH-Rootserver angesehen und gefunden, dass diese möglichst schnell durch eine saubere Installation zu ersetzen ist.Wobei ich halt echt verwundert bin, dass die Pakete in den Standard Images von so großen Anbietern vorhanden sind, vor allem da es ja zusammen mit offenen Udp Ports ein enormes Risiko darstellt.

Ein offener Port ist auch nicht per se ein „enormes Risiko“. Das wird’s erst, wenn das betreffende Programm fehlkonfiguriert ist oder Sicherheitslücken aufweist.