uname hat geschrieben:Dieses muss serverseitig (z.B. phpBB) implementiert werden und wird clientseitig per Javascript initiiert. Sollte einfach umzusetzen sein. Interessant vor allem für alle Kriminiellen falls jemand mitliest

Natürlich gibt es Software, die darauf bereits beruht siehe z.B.

http://tutorialzine.com/2013/11/javascr ... -encrypter.

Bitte lasse die Finger von so einem Bullshit. Verschlüsselung per Javascript kann

niemals sicher sein.

Der grund ist ganz einfach: Das javascript zum verschlüsseln kann nicht signiert übertragen werden. (Weil es zum überprüfen der Signatur ja sich selbst bräuchte.) So kann ein Angreifer jederzeit ein Backdoor in das Javascript einbauen, ohne dass du davon was merkst.

Das gleiche Problem existiert für TLS. Zuersteinmal TLS 1.2 ist sicher. Keiner kann das knacken auch nicht die NSA. (Zumindest nicht als Snowden da noch gearbeitet hat.) Nur deswegen können die so erpicht auf das finden von schlüsseln durch Sicherheitslücken im Browser gewesen sein.

Und hier kommt das Problem: TLS 1.2 ist nur so lange sicher, wie a) der Schlüssel nur bei den beiden Parteien bleibt und b) wirklich TLS 1.2 gesprochen wird. Wird dir dein Browser vom Arbeitgeber bereitgestellt kann der natürlich beliebigen Schmu mit dem Browser treiben. Insbesondere dafür sorgen, Schlüssel zu benutzen, die der Arbeitgeber kennt.

Alle Browser bieten da extra Schnittstellen für. Der Firefox kennt sogar die Option die genutzten Schlüssel direkt weiterzugeben. (Was Virenscanner dann ganz gerne mal nutzen.) Alles direkt über den Einstellungsdialog. Prinzipiell könnten die der Arbeitgeber aber auch selber einprogrammieren. Ist ja Open Source. Einzig der Internetexplorer könnte eine Manipulation dank Secureboot wirklich sinnvoll verhindern. Tut es aber nicht.

Kurz: Mit Defaulteinstellungen kann da niemand mitlesen. (Außer die CAs und die bekommen mittlerweile wirklich ärger, wenn sie dabei erwischt werden. Siehe Symanteck. Das debianforum musste sein Zertifikat austauschen, weil die aus den Browsern fliegen. Btw. nicht weil sie mitgehört haben sondern lediglich schwache Singnaturalgorithmen nutzten.) Es gibt aber durchaus Einstellungsdialoge mit denen man das ändern kann.

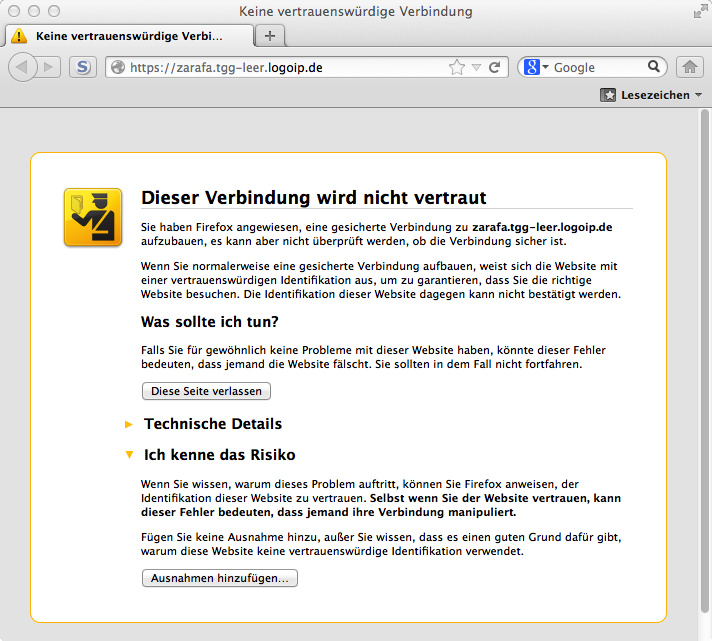

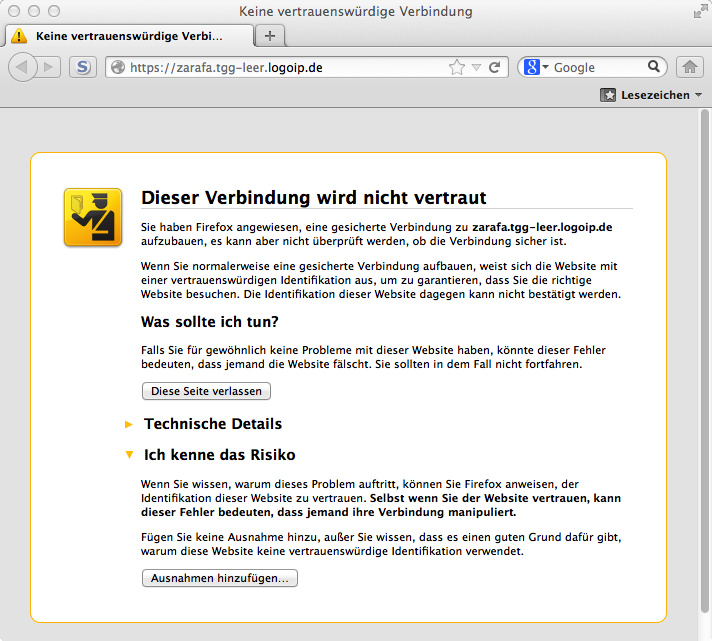

Der Berühmteste dürfte derda sein:

Und nun zu mcTLS: Prinzipiell funktioniert TLS immer so:

Zwei kommunizierende kennen den Schlüssel. Ein weiterer (die CA) sorgt dafür, dass die beiden den gleichen Schlüssel nutzen (Kennt ihn aber nicht.) Prinzipiell kann TLS schon heute nicht verhindern dass eine der Parteien Schlüssel weiterverrät sieht es aber eben nicht vor. (=> Man kann auch nicht kommunizieren dass man den Schlüssel weitergegeben hat. Und vor allem: Wer den Schlüssel hat, kann auch Inhalte abändern) mcTLS will das jetzt offiziell machen: Es kann Sessions mit mehr als 2 Nutzern geben. Vor allem auch mit Teilnehmern, die nicht ändern aber wohl mitlesen können.

Das ist Prinzipiell nichts schlechtes: PGP kennt sowas schon immer für Mails mit mehreren Empfängern. Die Frage ist, welche sinnvolle Anwendung es da für TLS gäbe. Und der ist eher nicht gegeben. Alles was da jetzt in Aussicht ist, ist dass unberechtigte (Provider, der Staat) sich da irgend wie mit Gewalt einschmuggeln und dann halt der Adel einer Standardkoformen mcTLS Verbindung bleibt. Statt dass wie bisher das weitergeben der Schlüssel an den Typ mit der Knarre nicht mehr standardkonform ist.

Das ist vor allem deswegen wichtig: die CA kann schon heute dafür sorgen, dass falsche (ihr bekannte) Schlüssel benutzt werden (und deswegen prinzipiell schon jetzt mitlesen, obwohl sie die Schlüssel nicht kennen sollte.) Sowas kann aber auffliegen. (Die beiden Seiten sehen ja welche Schlüssel genutzt werden.) Treffen die sich und merken, dass die unterschiedlich sind, wissen sie dass die CA scheiße gebaut hat und können das sogar nachweisen, da das Signiert ist. Wenn Google (oder Mozilla) davon Wind bekommt, dann bekommt die CA auf die Fresse und ist keine CA mehr. (Das ist Selbstmord und deswegen macht die sowas eher nicht für irgend einen kleinen Diktator. Meint irgend ein Ajatollah dass jetzt falsche Zertifikate ausgestellt werden wird die lieber den Ajatollah statt alle Chromeuser weltweit verlieren.)

Mit mcTLS kann sich die CA jetzt rausreden, dass das doch alles legitim und von den Nutzern gewollt war.

Wenn https in Middleboxen entschlüsselt wird, hat TOR wohl wenig Sinn.

Tor bietet (im Gegensatz zu den Browsern) keine Einstellungen, die das weitergeben von Schlüsseln an andere erlaubt. Prinzipill ist die Software OpenSource und könnte abgeändert werden. Der Aufwand ist aber viel größer und wurde entsprechend nie gemacht: Tor wird immer ganz verboten oder halt sicher ausgeliefert. Ist ja auch nicht so, dass man von dem Ding abhängig ist, wie von den Browsern. Wenn dein Arbeitgeber dir erlaubt TOR zu installieren wird er da ziemlich sicher nicht mitlesen. Auch kennt Tor nur eine CA. Die von Tor. Eine andere Nummer als die hunderten im FF.

Jana66 hat geschrieben:Aus meinen persönlichen Erfahrungen weiß ich, dass Netzbetreiber kein eigenes Interesse an teurer Überwachung und (Vorrats-) Datenspeicherung haben.

Das war mal. Längst ist sowas billiger als es wider einbringt. Angefangen hat das mit Vodafone: Die haben die Bilder auf ihren Leitungen durch Pixelmatsch ersetzt, wenn kein TLS gefahren wurde. Spart Bandbreite.

Heute macht das fast jeder Handyanbieter. Bevor youtube auf TLS umgestellt hat, gab es praktisch in keinem Handynetz youtube in HD.

Und diverse Provider in den USA machen jetzt Vorratsdatenspeicherung zum Weiterverkauf zu Werbezwecken.

Auch in Deutschland haben fast alle Anbieter die VDS laufen lassen. Die einführung war teuer und deswegen haben sich viele dagegen gewehrt. Aber wo das mal implementiert ist… Vielleicht kann man es ja nochmal gebraucht.

Sieht man immer wieder bei Gerichtsverhandlungen, dass Provider wohl über Monate weiterspeichern. Schon alleine damit man der Polizei alles geben kann was die will und sie schnell wider los hat. Auch wenn die nicht berechtigt dazu sind. Wegen zu viel haben die noch nie ärger gemacht.

Kenne mindestens eine UNI die das aus genau dem Grund heimlich macht. Offiziel wird nur in Ausnahmefällen aus technischen Gründen gespeichert, damit die Studenten nicht auf die Barrikaden gehen. Inoffiziell bekommt die Staatsanwaltschaft immer alles was sie will, damit die keinen weiteren ärger macht. Kosten für die Aktion sind mittlerweile lächerlich.